Impinj Cryptographic Authentication

Die Impinj Cryptographic Authentication verwendet ein Herausforderung und Antwort Protokoll, um die Echtheit eines Produkts mit RAIN-RFID zu überprüfen und so Fälschungen zu verhindern, die Sicherheit der Verbraucher zu gewährleisten und die Lieferkette zu sichern.

Warum die Impinj Cryptographic Authentication?

Gefälschte Artikel untergraben die Integrität einer Marke, kosten Kunden und Einzelhändler jedes Jahr Millionen und gefährden die Sicherheit der Verbraucher. Als Schlüsselkomponente der Impinj Authenticity Solution Engine ermöglicht die Impinj Cryptographic Authentication ausgewählten Impinj Tag Chips, die mit eindeutigen kryptografischen Schlüsseln programmiert sind, sichere Authentifizierungsanfragen zu ermöglichen. Mit Produktauthentifizierungslösungen, die von der Impinj-Plattform unterstützt werden, können gefälschte Produkte und Graumarktprodukte, wie z. B. gefälschter Schmuck, Handtaschen, Schuhe und Medikamente, identifiziert werden, bevor sie in die Lieferkette gelangen.

Verfügbar für ausgewählte Impinj RAIN RFID Tag Chips, Impinj Cryptographic Authentication:

- Fügt sich nahtlos in bestehende Bestandsverwaltungs-, Schadensverhütungs- und Lieferkettenprozesse ein

- Lässt sich in vorhandene Tag-Inlay-Designs der Impinj-fähigen M700-Serie und RAIN-RFID-Lesegeräte integrieren

- Verwendet universelle, auf GS1- und ISO-Standards basierende Authentifizierungsmethoden, die von einem breiten Anbieter-Ökosystem unterstützt werden

Branchen, die von der Impinj Cryptographic Authentication profitieren

Bekämpfung von Fälschungen durch schnelle und automatische Überprüfung der Echtheit von Produkten in Echtzeit

Bekämpfung von Fälschungen durch schnelle und automatische Überprüfung der Echtheit von Produkten in Echtzeit

Erkennen von Mustern im Warenverkehr und Reagieren, wenn gefälschte Produkte eingeführt werden

Erkennen von Mustern im Warenverkehr und Reagieren, wenn gefälschte Produkte eingeführt werden

Verhinderung von Graumarkt-Medikamenten und -Geräten, die zu Rückrufaktionen, rechtlichen Schritten und einer Untergrabung des Verbrauchervertrauens führen können

Verhinderung von Graumarkt-Medikamenten und -Geräten, die zu Rückrufaktionen, rechtlichen Schritten und einer Untergrabung des Verbrauchervertrauens führen können

Einhaltung von Vorschriften und Minimierung der Kosten im Zusammenhang mit Rücksendungen, Rückrufen oder Fälschungen

Einhaltung von Vorschriften und Minimierung der Kosten im Zusammenhang mit Rücksendungen, Rückrufen oder Fälschungen

Schutz der Verbrauchersicherheit, Gewährleistung der Einhaltung von Vorschriften und Vermeidung von Steuerausfällen durch Identifizierung fehlerhafter Produkte

Schutz der Verbrauchersicherheit, Gewährleistung der Einhaltung von Vorschriften und Vermeidung von Steuerausfällen durch Identifizierung fehlerhafter Produkte

So funktioniert Cryptographic Authentication von Impinj Authentizität

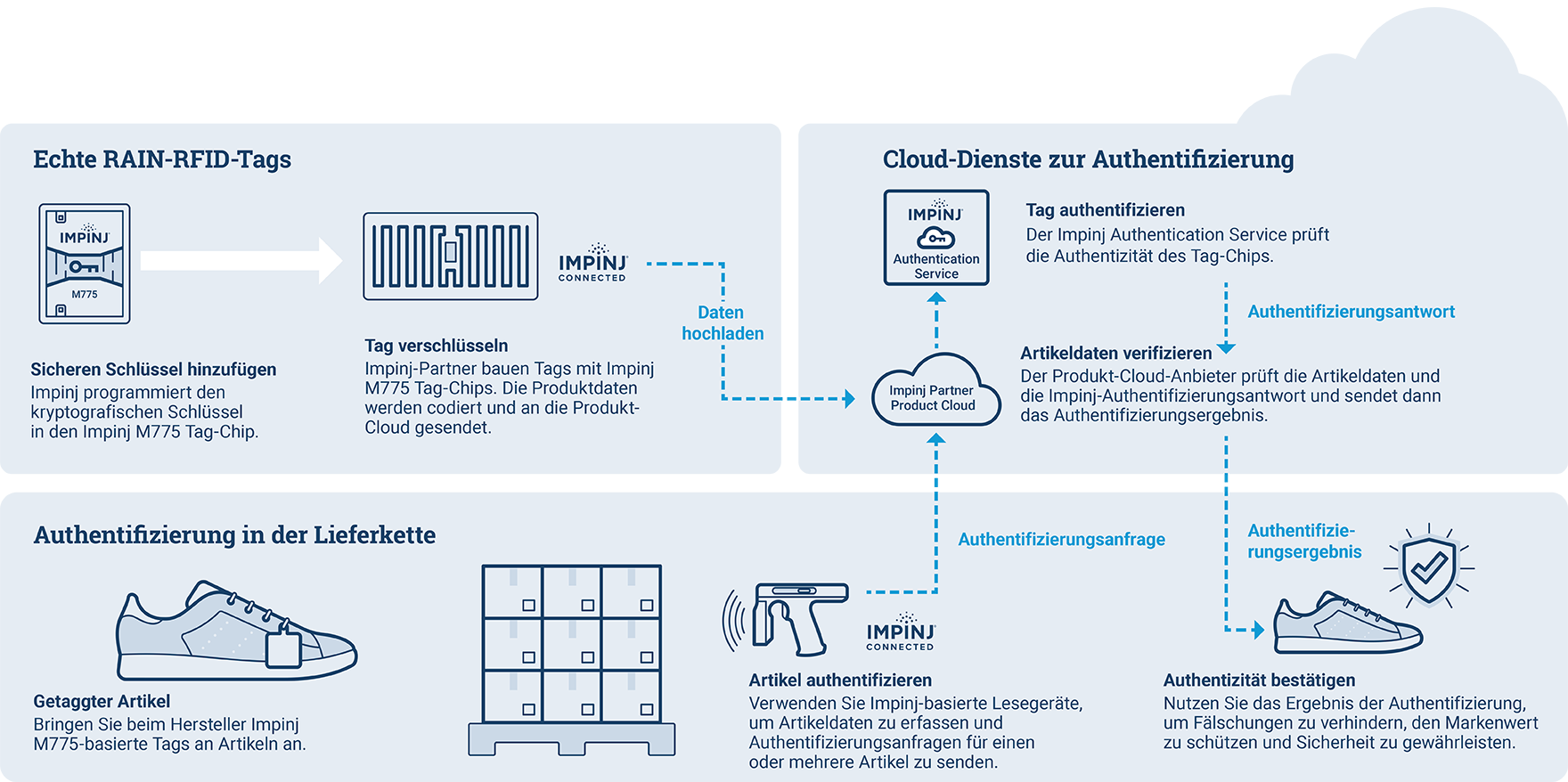

Cryptographic Authentication ist ein Prozess, der einen kryptografischen Schlüssel und eine kryptografische Engine mit einer Authentifizierung Anfrage und -antwort kombiniert. Impinj Cryptographic Authentication verwendet den EPCglobal Gen2-Standard, was bedeutet, dass diese Funktion mit einer Reihe von RAIN-RFID-Systemen und -Geräten funktionieren kann. Das Ganze funktioniert folgendermaßen:

- Der kryptografische Schlüssel wird werkseitig in jeden Impinj M775 RAIN RFID-Tag-Chip programmiert.

- Wenn ein RAIN-RFID-Lesegerät den Gen2-Befehl zur Authentifizierung an ein Tag sendet, wird eine kryptografische Herausforderung-Antwort-Protokoll verwendet, um zu prüfen, ob sich der gültige Schlüssel für eine bestimmte Tag-ID im Chip befindet.

- Die Antwort wird vom cloudbasierten Impinj Authentifizierung Service authentifiziert, der das Ergebnis der Herausforderung an den Benutzer sendet und die Authentizität des Tags bestätigt.

Besuchen Sie die Impinj-Investorenseite .

Kompatible Produkte von Impinj und Partnern

Impinj-basierte Produktauthentifizierungslösungen können mit Tags, Inlays und Lesegeräten von Impinj und Impinj-Partnern erstellt werden.

Was ist die Impinj Authenticity Solution Engine?

Impinj Cryptographic Authentication ist ein integraler Bestandteil der Impinj Authenticity Solution Engine, die standardbasierte RAIN-RFID und Kryptographisch mit Tag-Chips, Cloud-Services, Lesegeräten und Partnerprodukten kombiniert. Die Solution Engine bietet die Flexibilität, die Produktauthentifizierung kosteneffizient in Versand-, Bestands-, Point-of-Sale- und andere Systeme einzubinden, um Waren in jedem Schritt der Lieferkette zu authentifizieren, von der Produktherstellung bis zur Retourenbearbeitung.

Unterstützung und Dokumentation

Lesen Sie die Notizen und Tipps zu den Anwendungen

Besuchen Sie das UnterstützungsportalErfahren Sie mehr über die Impinj Authenticity Solution Engine

Besuchen Sie das UnterstützungsportalErfahren Sie mehr über den Impinj Authenticity Service

Besuchen Sie das Unterstützungsportal.png?width=600&height=400&ext=.png)

Impinj-Plattform - eine Grundlage für IoT-Lösungen

Die Impinj-Plattform bildet die Grundlage für die Entwicklung von IoT-Lösungen und erweitert die Reichweite des Internets von der Cloud über Geräte mit Edge-Konnektivität bis hin zu physischen Gegenständen. Unser breit gefächertes Partner-Ökosystem nutzt die marktführenden Produkte, Fähigkeiten und Technologien unserer Plattform, um komplette Produkte zu entwickeln, die den Anforderungen von Unternehmen entsprechen. Verbinden Sie Alltagsgegenstände drahtlos, um sie zu entdecken, mit ihnen in Kontakt zu treten und sie zu schützen. Unsere Plattform ist einfach zu implementieren und zu verwenden und bietet eine Leistung, die mit Mix-and-Match-Ansätzen, die auf Produkten anderer Anbieter basieren, nicht zu erreichen ist.